Come creare una soluzione di sicurezza completamente convergente e incentrata sull’utente? La risposta di Avast

Certamente le nostre vite digitali si sono trasformate e sono diventate sempre più consistenti. Ormai la tecnologia fa parte della nostra quotidianità e migliora le nostre vite in ogni modo immaginabile, tanto da portare alcuni a sostenere che il futuro della tecnologia sia già qui

del 24/09/20 - di Elisabetta Giuliano

la mancanza di coerenza tra progressi e sicurezza informatica ha aumentato la presenza di vulnerabilità per gli utenti moderni e, poiché consumano servizi e contenuti digitali in una moltitudine di modalità, i requisiti di sicurezza devono tenere il passo con il loro comportamento online. Per Avast una soluzione completa e completamente convergente è la risposta per fornire un’esperienza piacevole nella difesa e protezione dei dati degli utenti.

la mancanza di coerenza tra progressi e sicurezza informatica ha aumentato la presenza di vulnerabilità per gli utenti moderni e, poiché consumano servizi e contenuti digitali in una moltitudine di modalità, i requisiti di sicurezza devono tenere il passo con il loro comportamento online. Per Avast una soluzione completa e completamente convergente è la risposta per fornire un’esperienza piacevole nella difesa e protezione dei dati degli utenti.

Analizziamo la nostra risposta a questo problema per capire dove si trovano le potenziali carenze di sicurezza. Le opportunità per gli hacker di infiltrarsi ed esporre i consumatori sono insite in questi tre scenari di consumo digitale:

Servizi e contenuti sul dispositivo

Il primo esempio è uno scenario considerato comune e abbastanza consolidato: contenuti e servizi su un dispositivo vengono venduti tramite canali di fatturazione diretta noti come “app store” (inclusi Google Play Store, Apple App Store o Microsoft Store). Una volta acquistati, gli utenti possono utilizzare direttamente contenuti e servizi come Netflix, Venmo e Robinhood attraverso i propri device. La maggior parte delle app che contengono dati sensibili, come Venmo e Robinhood, sono dotate di servizi di sicurezza per proteggere i dati e la privacy dei propri utenti. Tuttavia, i dispositivi con tecnologia non aggiornata sono vulnerabili ai rischi per la sicurezza, poiché un sistema operativo obsoleto potrebbe non supportare l’ultima versione dell’app.

Rete fissa a banda larga

Successivamente, esaminiamo uno scenario a banda larga fissa, che funge da rete di distribuzione di contenuti per i dispositivi di consumo meglio noto come “Internet”. I consumatori accedono ai servizi e ai contenuti sul dispositivo tramite diverse reti fisse a banda larga all’interno delle loro case (come cavo in fibra ottica, ADSL o semplicemente un modem 4G LTE). Nella maggior parte delle connessioni a banda larga fisse, la sicurezza è incorporata nel router come firmware o allegato hardware per proteggere i dispositivi collegati. Con le connessioni in fibra, gli utenti possono avere accesso a velocità in termini di gigabit e utilizzare servizi e contenuti ad elevato trasferimento di dati sui propri dispositivi. Tuttavia, le tecnologie di sicurezza vengono messe a dura prova per tenere il passo con le grandi quantità di traffico di dati, come nel caso del Deep Packet Inspection (DPI) utilizzato per proteggere le connessioni a gigabit di velocità.

Reti 4G LTE e 5G

Nel nostro terzo scenario, le reti 4G LTE e 5G possono essere considerate un’estensione del precedente scenario a banda larga fissa, con l’aggiunta che il consumo di servizi e contenuti su dispositivo viene effettuato costantemente anche in movimento. Quando le persone lasciano le loro case e portano i loro dispositivi mobili al di fuori della portata del loro router, devono lasciare la rete a banda larga fissa e consumare servizi e contenuti sul dispositivo attraverso altre reti, mettendo la sicurezza del loro traffico dati in balia della tecnologia di sicurezza di altre reti. Con l’introduzione della rete 5G, gli utenti dovranno effettuare il roaming su diverse altre reti per mantenere le loro connessioni ad alta velocità mentre sono in movimento. L’incoerenza nella sicurezza a livello di rete creerà un numero allarmante di vettori di attacco che gli hacker potranno sfruttare.

Dai tre scenari discussi sopra, abbiamo identificato due principali difetti di progettazione fondamentali:

L’attuale tecnologia di sicurezza non è in grado di fornire sicurezza e privacy dei dati per gli utenti su tutti i tipi di dispositivi e reti di distribuzione dei contenuti;

L’onboarding e la gestione di diversi servizi di sicurezza creano una pessima esperienza di utilizzo per gli utenti;

Sebbene i rischi per la sicurezza siano evidenti nei vari modi in cui i dati vengono trasferiti tra i dispositivi degli utenti e le reti dei fornitori di servizi, esiste un’unica soluzione per proteggere tale traffico di dati: una soluzione completamente convergente e incentrata sull’utente che difenda e protegga in modo completo, indipendentemente dal tipo di connessione o tipo di dispositivo.

Che cos’è una soluzione di sicurezza completamente convergente e incentrata sull’utente?

Analizziamo cosa significa per una soluzione di sicurezza essere convergente, veramente completa e incentrata sull’utente.

Immaginate questa situazione per un genitore responsabile della protezione del benessere digitale della sua famiglia. Tutti i nuovi e vecchi dispositivi della sua famiglia (come laptop, iPad, dispositivi mobili 4G LTE e dispositivi mobili compatibili con 5G) sono collegati tramite una combinazione di reti a banda larga fissa e 4G LTE e 5G. Installare e gestire diverse soluzioni di sicurezza su tutti i dispositivi della famiglia può essere una vera sfida. Controllare costantemente quali dispositivi sono aggiornati e se le relative reti di distribuzione dei contenuti forniscono una protezione adeguata crea uno stress inutile: è necessaria una soluzione più semplice.

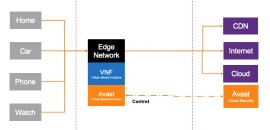

Una soluzione completamente convergente risolve questo problema semplicemente virtualizzando la rete e distribuendo la sua funzionalità di sicurezza a livello di rete per proteggere i dispositivi dell’utente. Il passaggio alla funzionalità di rete virtuale (VNF) gli consente di vedere tutti i suoi endpoint connessi (anche se un dispositivo può avere un sistema operativo obsoleto), il tipo di connessione di rete e di controllare tutti questi dispositivi da una singola dashboard con schede di sicurezza separate per tutti i vari apparati, ovunque e comunque l’utente scelga di connettersi. Questo dovrebbe rappresentare lo standard di riferimento per le soluzioni di sicurezza di oggi e di domani.