Il Ccn nei messaggi di posta elettronica

Quotidianamente si inviano messaggi di posta elettronica, ma talvolta si ha la necessità di tutelare la privacy dei destinatari. Come fare? Scopriamolo in questo breve articolo.

del 31/05/17 - di Alessio Arrigoni

Sebbene in molte situazioni l'indirizzamento della posta elettronica avvenga riempiendo i campi A e Cc, in alcuni casi risulterà utile usare anche il campo Ccn.

Sebbene in molte situazioni l'indirizzamento della posta elettronica avvenga riempiendo i campi A e Cc, in alcuni casi risulterà utile usare anche il campo Ccn.

A cosa serve il campo Ccn?

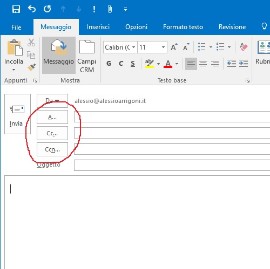

I client di posta elettronica dispongono di tre distinti campi nei quali specificare l'indirizzo di posta dei destinatari dei singoli messaggi. Il primo campo "indirizzo" è contraddistinto dall'indicazione "A:" (in inglese: "TO:"); questo campo specifica il destinatario per competenza del messaggio, mentre il secondo campo, contraddistinto dall'indicazione "Cc:", indica i destinatari per conoscenza (copia conoscenza) del messaggio. Il terzo è il campo dei "destinatari per conoscenza nascosti", indicato come "Ccn:" (copia conoscenza nascosta; in inglese: "Bcc:” ovvero blind carbon copy).

In questo campo possono essere inseriti gli indirizzi di posta dei destinatari che non vogliamo vengano visti dagli altri destinatari, in pratica coloro che leggeranno il messaggio di posta non vedranno questi riceventi come destinatari della mail. Chi riceve il messaggio sarà, quindi, in grado di leggere e riutilizzare gli indirizzi scritti in chiaro, cioè quelli indicati nei campi A e Cc, ma non quelli nel campo Ccn.

Quando usare il campo Ccn?

Il campo "Ccn:" o "Bcc:" va utilizzato quando si diffonde un messaggio a una lista di più indirizzi dove si vuole tutelare in primis la privacy dei destinatari, un chiaro esempio di messaggio inviato in Ccn è l’invio di newsletter. L’utilizzo del campo copia conoscenza nascosta non permette solo di tutelare la riservatezza dei destinatari, ma anche di proteggerli da eventuali virus. Da parecchi anni, ormai, i virus prediligono come loro canale di diffusione la posta elettronica, sfruttando le rubriche di indirizzi di alcuni client di posta particolarmente vulnerabili.

L'operazione di infezione è estremamente semplice:

• L'utente riceve un messaggio infetto e attiva il virus (a seconda del tipo di innesco del virus, ciò può richiedere che l'utente clicchi su un allegato o semplicemente, che visioni il messaggio).

• Il virus si installa nel sistema.

• Durante il successivo collegamento a Internet, il virus (mass mailing virus) legge la rubrica degli indirizzi e si invia a un certo numero di utenti in essa elencati, non necessariamente tutti, in maniera totalmente trasparente all'utente.

La maggior parte dei virus, per diffondersi, non legge solo gli indirizzi nella rubrica, ma anche quelli nei messaggi trasmessi e ricevuti, in tutti i campi ed anche nel corpo stesso del messaggio. Questo significa che, se noi inviamo un messaggio in chiaro a 100 indirizzi, fra i quali si trova, per esempio, un utente colpito da uno dei predetti virus, di fatto forniamo al virus stesso 99 potenziali indirizzi da colpire.