Malware Glupteba: ecco come colpisce

I SophosLabs spiegano come il malware Glupteba si sia evoluto in una rete di distribuzione di malware complessa estremamente difficile da intercettare.

del 02/07/20 - di Chiara Dovere

Una delle tendenze più evidenti quando si parla di criminalità informatica è la mercificazione degli attacchi: pagando, i cybercriminali possono aver accesso a qualunque strumento necessario ai loro attacchi, incluse reti di dispositivi infetti che possono essere sfruttate per la diffusione di contenuti dannosi.

Una delle tendenze più evidenti quando si parla di criminalità informatica è la mercificazione degli attacchi: pagando, i cybercriminali possono aver accesso a qualunque strumento necessario ai loro attacchi, incluse reti di dispositivi infetti che possono essere sfruttate per la diffusione di contenuti dannosi.

I SophosLabs hanno pubblicano il nuovo rapporto "Glupteba malware hides in plain sight" in cui viene evidenziato come Glupteba si sia evoluto in una rete di distribuzione di malware estremamente pericolosa e difficile da intercettare.

Il bot Glupteba è un malware sofisticato che crea backdoor con pieno accesso ai dispositivi infetti che a loro volta vengono aggiunti alla sua botnet in continua crescita. I criminali informatici diffondono Glupteba attraverso ADinjection su siti web legittimi, per poi sfruttarlo al fine di diffondere browser stealer o router exploiter.

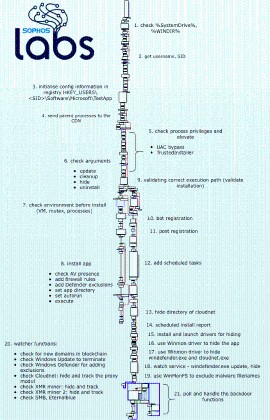

Il rapporto dei SophosLabs spiega in modo approfondito le tecniche (TTP) utilizzate da Glubteba per eludere i sistemi di sicurezza e continuare il proprio attacco indisturbato:

Lo scopo principale di Glupteba è quello di infettare un computer al fine di installare malware senza che vengano prontamente rilevati

Attualmente, uno degli espedienti più utilizzati è il cryptominer che, una volta installato nella rete della vittima, può scaricare ed eseguire strumenti aggiuntivi che gli consentono di:

Installare rootkit per nascondere i propri processi e componenti

Rubare le informazioni del browser raccogliendo i cookie, la cronologia e le credenziali inviandole al server di comando e controllo

Inoltrare le richieste di rete installando i propri componenti proxy

Estrapolare una elevata quantità di dati del dispositivo, tra cui le informazioni di configurazione memorizzate, il numero BUILD del sistema operativo, il numero di serie della scheda madre, l'indirizzo MAC, il numero di serie dell'unità disco, la data di installazione del sistema operativo o della RAM

Compromettere i router vulnerabili

Gli sviluppatori di Glupteba hanno dedicato le proprie energie ad assicurarsi che la loro creazione possa eludere i sistemi di rilevamento in diversi modi:

o utilizando i file Watchers che monitorano continuamente le prestazioni dei processi di Glupteba in modo che funzionino senza errori che potrebbero poi innescare un allarme sulla rete

o Aggiungere Glupteba alle liste di esclusione dei Windows Defender

o Aggiornare, riavviare e camuffare i processi malevoli

o Utilizzare la blokchain dei bitcoin per aggiornare segretamente gli indirizzi dei server di comando e controllo del bot

Luca Nagy, security researcher at Sophos e autore principale del report, ha spiegato:

"I più astuti cybercryminali progettano il loro malware in modo da farlo passare assolutamente inosservato. Per farlo, raccolgono il maggior numero di informazioni per impostare le proprie mosse e affinare le loro tecniche. Mentre analizzavamo Glupteba, ci siamo resi conto che gli hacker che gestiscono il bot investono una grande quantità di tempo ed energie per l'autodifesa. Inoltre, Glupteba è stato progettato per essere generico, in grado di implementare una vasta gamma di diverse attività dannose attraverso i suoi diversi componenti e le sue ampie funzioni di backdoor".

Per maggiori informazioni, o per la possibilità di intervistare uno dei ricercatori dei SophosLabs, siamo a disposizione