Stingray, come le polizie del mondo e gli hacker intercettano le vostre comunicazioni cellulari

Lo Stingray, un dispositivo per intercettare le telefonate cellulari inserendosi tra voi e la stazione base del vostro fornitore telefonico mobile. Tecnicamente si sfrutta una tecnica chiamata "the man in the middle", l'uomo in mezzo.....

del 22/06/21 - di Fabrizio Immorlano

Simulatori di siti cellulari / Catcher IMSI

Simulatori di siti cellulari / Catcher IMSI

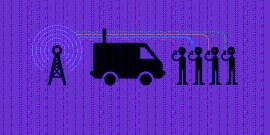

I simulatori di siti cellulari, noti anche come Stingray o IMSI catcher, sono dispositivi che si mascherano da torri di telefoni cellulari legittime , inducendo i telefoni entro un certo raggio a connettersi al dispositivo anziché a una torre .

Si tratta di dispositivi che, anche all’insaputa delle compagnie telefoniche, consentono di “pedinare” i telefoni cellulari nel raggio di diverse centinaia di metri. In questo modo forze di polizia o anche hacker (a causa di bug delle reti 4G e5G), possano individuare l’esatta posizione dello smartphone, leggere messaggi e trafugare dati e informazioni memorizzati nella memoria del cellulare o effettuare attività ancor più malevola.

I simulatori di siti cellulari operano eseguendo una ricerca generale di tutti i telefoni cellulari nel raggio del dispositivo, in violazione delle protezioni costituzionali di base. Le forze dell'ordine utilizzano simulatori di siti cellulari per individuare la posizione dei telefoni con maggiore precisione rispetto alle compagnie telefoniche. I simulatori di siti cellulari possono anche registrare i numeri IMSI (numeri identificativi univoci) di tutti i dispositivi mobili all'interno di una determinata area. Alcuni simulatori di siti cellulari possono avere funzionalità avanzate che consentono alle forze dell'ordine di intercettare le comunicazioni o addirittura di alterare il contenuto delle comunicazioni.

Come funzionano i simulatori di siti cellulari

Le reti cellulari sono distribuite su un'area geografica denominata "celle". Ogni cella è servita da un apparato ricetrasmittente denominato stazione base. Il tuo telefono si connette normalmente alla stazione base più vicina, e muovendoti cerca nuovamente un'altra stazione vicina da agganciare.

In generale, ci sono due tipi di dispositivi utilizzati dalle forze dell'ordine a cui spesso si fa riferimento in modo intercambiabile: dispositivi passivi (che chiameremo IMSI catcher) e dispositivi attivi (che chiameremo simulatori di siti cellulari). Dispositivi passivi, di regola , non trasmettono alcun segnale, ma funzionano "catturando" le trasmissioni cellulari nei paraggi, allo stesso modo di una radio FM. Quindi decodificano (e talvolta decifrano) i segnali per trovare l'IMSI del dispositivo mobile e rintracciarlo.

I simulatori attivi di siti cellulari funzionano in modo molto diverso dai loro cugini passivi. I dispositivi cellulari sono progettati per connettersi al sito cellulare nelle vicinanze con il segnale più forte. Per sfruttare ciò, i simulatori di siti cellulari trasmettono segnali che sono più forti dei siti legittimi (le stazioni base) che li circondano o sono fatti per apparire più forti. Ciò fa sì che i telefoni cellulari all'interno del raggio di azione si disconnettano dai siti cellulari legittimi dei loro fornitori di servizi e stabiliscano invece una nuova connessione con il simulatore gsm. Detti simulatori hanno anche capacità passive, come l'identificazione di siti cellulari legittimi e la mappatura delle aree di copertura.

È difficile per la maggior parte delle persone sapere se un simulatore attivo di siti cellulari abbia avuto accesso al segnale del proprio telefono ed è quindi impossibile sapere se si è agganciato un ricevitore IMSI passivo estraneo al proprio operatore telefonico. Le app per identificare l'uso di simulatori di siti cellulari, come SnoopSnitch, potrebbero non essere accurate in modo verificabile. Sono stati creati alcuni strumenti più avanzati, che potrebbero dare indicazioni più precise.

Quali dati raccolgono i simulatori di stazioni base gsm

I dati raccolti dai simulatori possono rivelare informazioni estremamente personali su chiunque abbia un telefono, indipendentemente dal fatto che sia una persona indagata o sotto sorveglianza delle forze dell'ordine causa problemi giudiziari.

Una volta che il tuo dispositivo cellulare si è connesso a un simulatore del sito cellulare, lo stesso può determinare la tua posizione e leggere i dati identificativi come i numeri IMSI o ESN direttamente dal tuo dispositivo mobile. Può anche intercettare i metadati (come le informazioni sulle chiamate effettuate e la durata di ciascuna chiamata), il contenuto di telefonate e messaggi di testo non crittografati e alcuni tipi di utilizzo dei dati (come i siti Web visitati). Inoltre, i produttori dei simulatori indicano che possono essere configurati anche per deviare chiamate e messaggi di testo, modificare messaggi e persino falsificare l'identità di un chiamante in messaggi di testo e chiamate!

In che modo le forze dell'ordine utilizzano i simulatori gsm

La polizia può utilizzare simulatori di siti cellulari per cercare di trovare un sospetto quando già conosce le informazioni di identificazione del telefono o per raccogliere dati su chiunque si trovi in un'area specifica. Alcuni simulatori sono abbastanza piccoli da stare in un automobile, consentendo all'utilizzatore di catturare, con più dispositivi mobili in una determinata area, anche fino a 10.000 telefoni alla volta. Queste ricerche indiscriminate di "pesca a strascico" in rete, includono telefoni situati in spazi privati tradizionalmente protetti, come case e studi medici.

Le forze dell'ordine (negli Stati Uniti in primis ma anche in europa) hanno utilizzato le informazioni dei simulatori di siti cellulari per indagare su varie tipologie di crimini e reati civili. La polizia ha persino schierato simulatori di siti cellulari durante proteste di piazza.

I simulatori di stazioni base sono utilizzati dall'FBI, dalla DEA, dalla NSA, dai servizi segreti e dall'ICE, nonché dall'esercito americano, dalla marina, dal corpo dei marine e dalla guardia nazionale. Gli US Marshals e l'FBI hanno collegato simulatori di siti cellulari agli aeroplani per rintracciare i sospetti, raccogliendo enormi quantità di dati su molte persone innocenti nel processo. Il Texas Observer ha anche scoperto simulatori di siti cellulari in volo in uso dalla Guardia Nazionale del Texas. Ovviamente anche governi in altre parti del mondo (e in europa come già accennato), o hacker ben attrezzati hanno utilizzato, utilizzano o possono utilizzare dispositivi come lo Stinray per intercettare i dispositivi e le comunicazioni altrui.

Chi vende i simulatori?

Harris Corporation è l'azienda più diffusa che fornisce simulatori di siti cellulari alle forze dell'ordine. Il loro prodotto Stingray è diventato lo slogan per questi dispositivi, ma successivamente hanno introdotto altri modelli, come Hailstorm, ArrowHead , AmberJack e KingFish . Digital Receiver Technology, una divisione di Boeing, è anche un fornitore comune della tecnologia, spesso definita " dirtbox ".

Altri venditori di simulatori di siti cellulari includono Atos, Rayzone, Martone Radio Technology, Septier Communication, PKI Electronic Intelligence, Datong (Seven Technologies Group), Ability Computers and Software Industries, Gamma Group, Rohde & Schwarz, Meganet Corporation. I produttori Septier e Gamma GSM forniscono entrambi informazioni su ciò che i dispositivi possono acquisire. The Intercept ha pubblicato un catalogo segreto, interno per il governo degli Stati Uniti, di vari dispositivi di sorveglianza dei cellulari, nonché un vecchio manuale del simulatore di siti cellulari reso disponibile tramite richiesta del Freedom of Information Act.

I simulatori di siti cellulari si basano su una vulnerabilità nel nostro sistema di comunicazione che i governi dovrebbe aiutare a risolvere anziché sfruttare.